1. VPN Gateway 기본 구성

자습서 - VPN 게이트 만들기 및 관리 - Azure Portal - Azure VPN Gateway

이 자습서에서는 Azure Portal을 사용하여 Azure VPN 게이트웨이를 만들고 관리하는 방법을 알아봅니다.

learn.microsoft.com

2. P2S 구성 (Microsoft Entra ID 인증 기준)

Microsoft Entra ID 인증을 위한 P2S VPN Gateway 구성: Microsoft 등록 클라이언트 - Azure VPN Gateway

Microsoft에 등록된 Azure VPN Client를 사용하여 P2S 게이트웨이 설정 및 Microsoft Entra ID 인증을 구성하는 방법을 알아봅니다.

learn.microsoft.com

- 예시)

- 주소 풀 : 192.168.0.0/24 (VPNGateway 서브넷과 겹치면 안됨)

- 터널 종류 : OpenVPN(SSL)

- 인증 형식 : Azure Active Directory

- 테넌트 : https://login.microsoftonline.com/TenantID

- 대상 그룹 : c632b3df-fb67-4d84-bdcf-b95ad541b5c8 (앱 ID이므로 고정)

- https://sts.windows.net/TenantID/

저장 후 VPN 클라이언트 다운로드

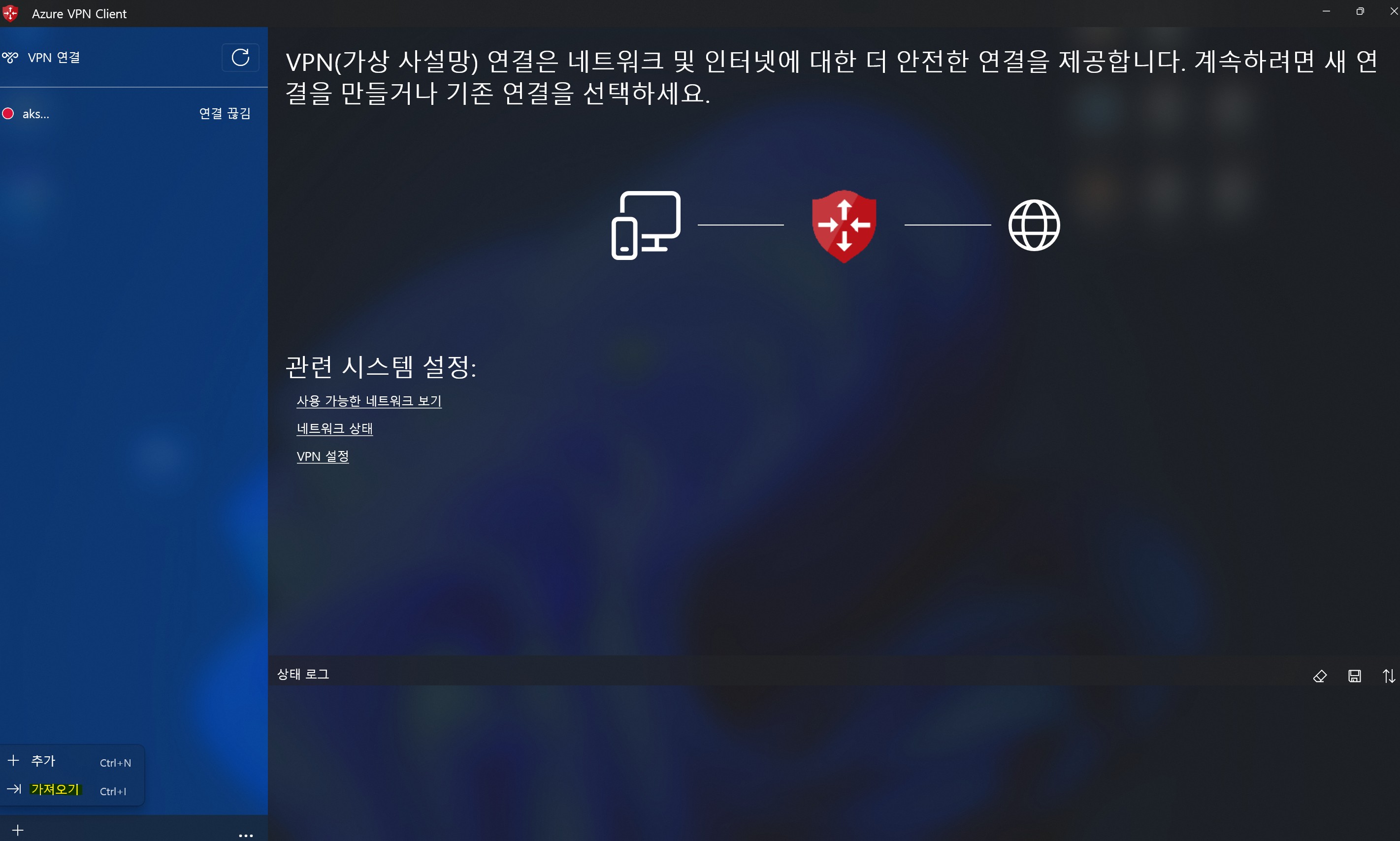

3. Windows 환경에서 VPN 접속

Azure VPN Client 구성 - Microsoft Entra ID 인증 - Microsoft 등록 앱 ID - Windows - Azure VPN Gateway

Windows 컴퓨터에서 VPN Gateway 지점 및 사이트 간 VPN, OpenVPN 프로토콜 연결 및 Microsoft Entra ID 인증을 사용하여 가상 네트워크에 연결하도록 Azure VPN Client를 구성하는 방법을 알아봅니다. 이 문서는 Mic

learn.microsoft.com

- + 버튼에서 가져오기를 통해 다운로드한 VPN 클라이언트 파일을 추가하면 된다.

- 추가하고 연결.

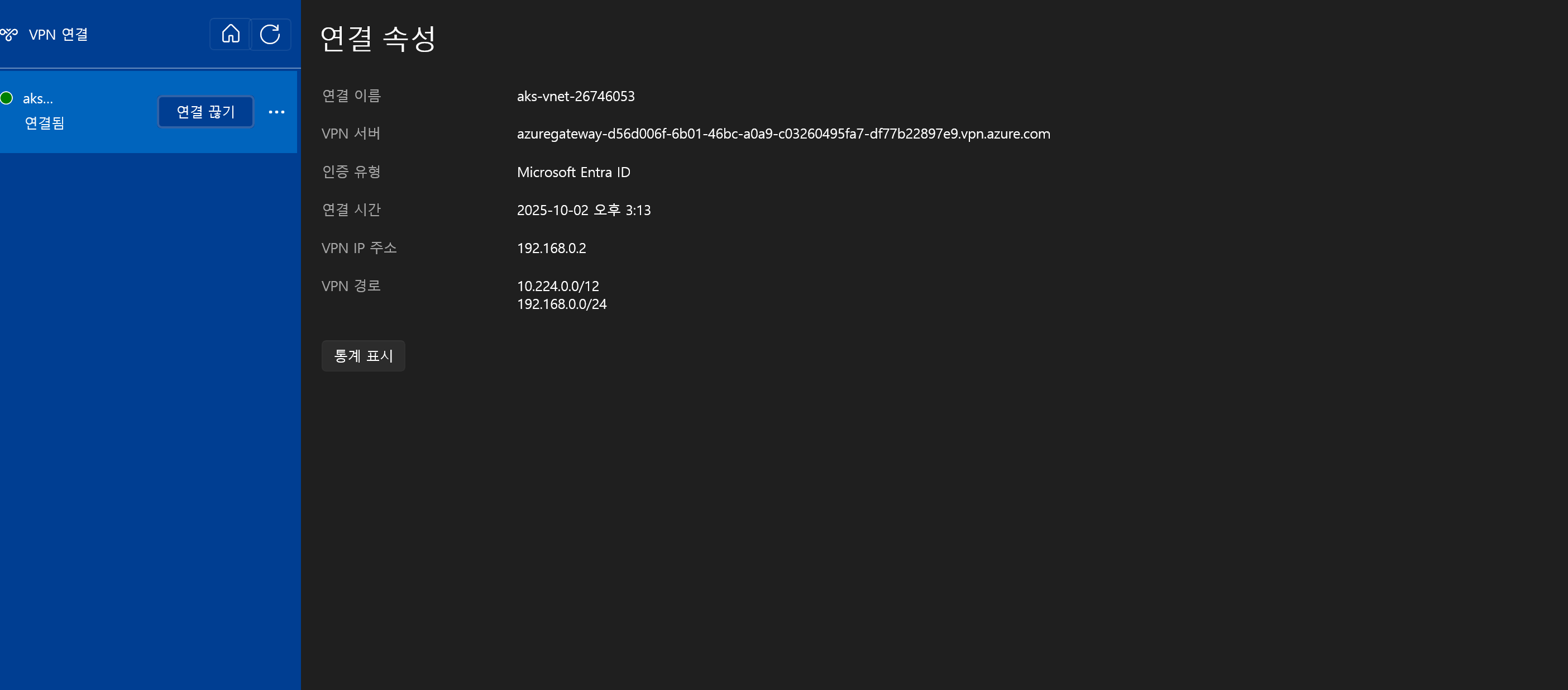

- 연결 성공

- VPN 경로를 보면 클라이언트에 할당된 192.168.0.0/24에서 Private AKS 리소스가 있는 VNET 10.224.0.0/12로 라우팅 해준다.

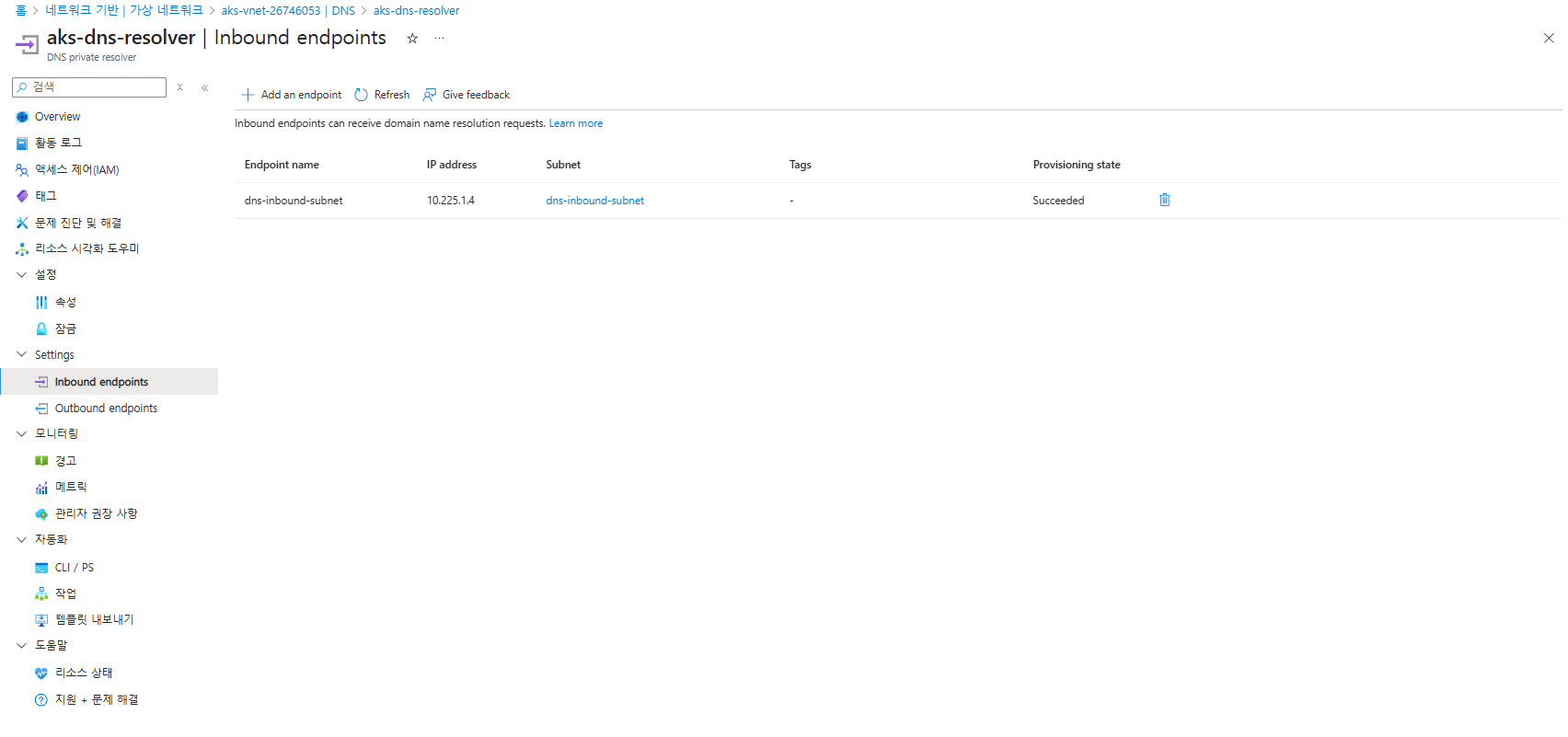

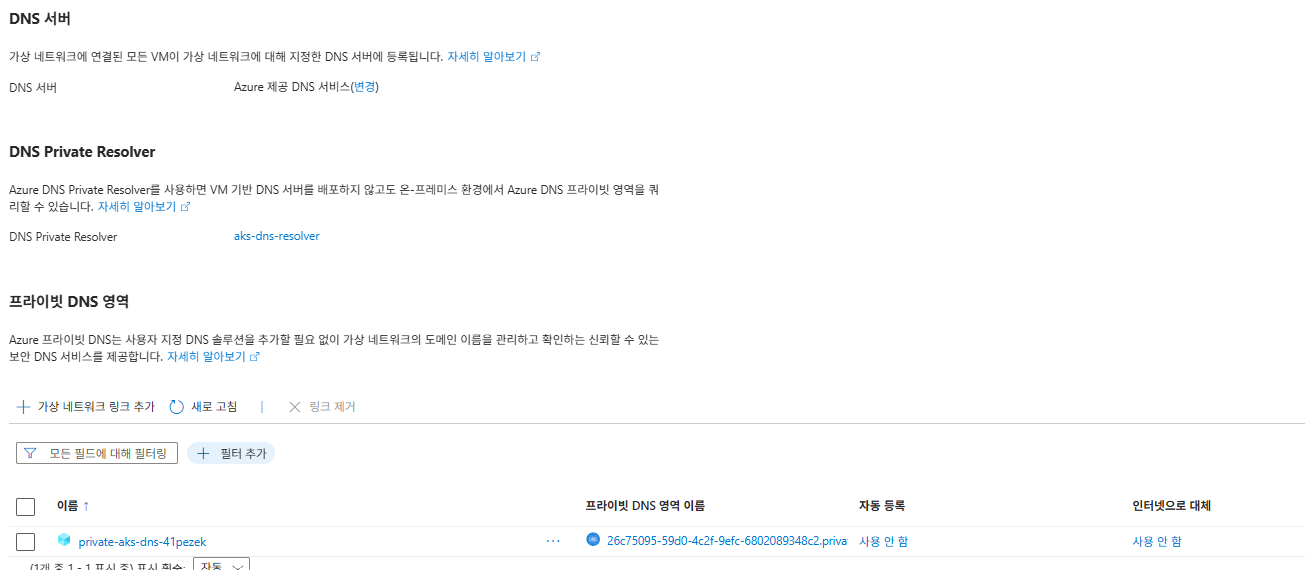

- 단 온프렘에서 Private AKS API 서버 엔드포인트에 접근하기 위해서는 DNS Private Resolver (Inbound)를 통해 Private DNS Zone에 접근시켜야 한다.

- 온프렘의 기본적인 공인 DNS는 KT, 구글을 바라보는데 이러한 DNS 서버에는 AKS API 사설 주소가 없기 때문이다.

- Private DNS Zone / DNS Private Resolver (Inbound) 설정

4. PowerShell 통해 AKS 접속

1. Azure CLI 설치

https://aka.ms/installazurecliwindows

2. 조직 계정으로 로그인

az login --use-device-code

3. AKS 클러스터 인증서 가져오기

az account set --subscription "<구독 이름 또는 ID>"

az aks get-credentials -g <리소스그룹이름> -n <AKS클러스터이름>

4. kubectl 설치

az aks install-cli

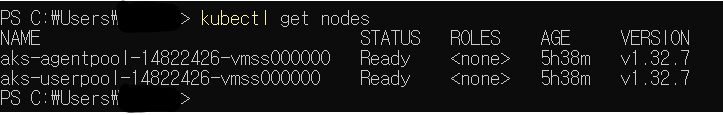

5. kubectl 접속

kubectl get nodes

* 만약 접속이 안된다면 클라이언트 DNS Private Resolver가 설정이 안 되어 있는 경우다.

예) Unable to connect to the server: dial tcp: lookup private-aks-dns-41pezek6.26c75095-59d0-4c2f-9efc-6802089348c2.privatelink.koreacentral.azmk8s.io: no such host

- 관리자 권한으로 PowerShell 실행

- VPN으로 연결된 어댑터에 아까 생성한 Resolver endpoint IP를 DNS로 적용

Set-DnsClientServerAddress -InterfaceAlias "[VNET NAME]" -ServerAddresses [ DNS Private Resolver endpoint]

- 확인 명령어

Get-DnsClientServerAddress -InterfaceAlias "[VNET NAME]"

5. 결과

'서버 > Azure' 카테고리의 다른 글

| [Azure] PTU(Provisioned Throughput Unit) (0) | 2025.11.26 |

|---|---|

| [Azure] ACL(Azure Confidential Ledgers) 개요 및 구축 (0) | 2025.10.22 |

| [Azure] AKS Node Pool (Node)에 SSH로 안전하게 접속 (0) | 2025.09.30 |

| [Azure] Managed Lustre + Blob Integration (HPC Cache 권한) (0) | 2025.09.29 |

| [Azure] AKS 클러스터 GPU 기반 구축 이론 (실습 X) (1) | 2025.09.12 |